Хакеры используют интеллектуальные контракты Ethereum, чтобы скрыть атаки вредоносных программ

Актеры угроз нашли новый способ доставки вредоносного программного обеспечения, команд и ссылок внутри умных контрактов Ethereum, чтобы уклониться от сканирования безопасности по мере развития атак с использованием репозиториев кода.

Исследователи по кибербезопасности в фирме по обеспечению соответствия требованиям цифровых активов обнаружили новые части вредоносных программ с открытым исходным кодом, обнаруженные в репозитории пакета пакетов узлов (NPM), в большой коллекции пакетов JavaScript и Libraries.

Удолюбительные пакеты «используют новую и творческую технику для загрузки вредоносных программ на компрометированные устройства – умные контракты на блокчейн Ethereum», – заявил исследователь ReversingLabs Lucija Valentić в посте в среду.

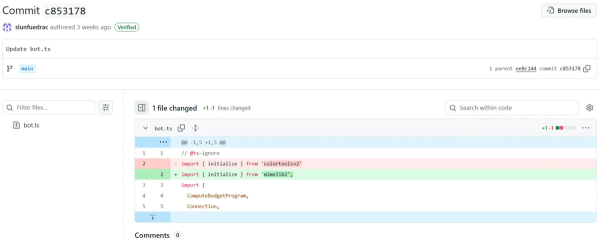

Два пакета, «Colortoolsv2» и «Mimelib2», опубликованные в июле, «Насилие с интеллектуальными контрактами, чтобы скрыть вредоносные команды, которые установили вредоносные программы для загрузки в компромиссные системы», – объяснил Валентич.

Чтобы избежать сканирования безопасности, пакеты функционировали как простые загрузки, и вместо непосредственного размещения вредоносных ссылок они получили адреса команд и управления серверами из интеллектуальных контрактов.

При установке пакеты запрашивают блокчейн для получения URL-адресов для загрузки вредоносных программ второй стадии, который несет полезную нагрузку или действие, что затрудняет обнаружение, поскольку трафик блокчейна выглядит законным.

NPM пакеты ‘colortoolsv2’ и ‘mimelib2’ на GitHub. Источник: ReversingLabs

Содержание

- Новый вектор атаки

- Сложная кампания обмана криптовалюты

- Актеры угроз развиваются

Содержание:

Новый вектор атаки

Улвнативные программы, нацеленные на умные контракты Ethereum, не новы;В начале этого года он использовался в северокорейском хакерском коллективе The Lazarus Group.

«Что нового и другого, так это использование интеллектуальных контрактов Ethereum для размещения URL-адресов, где расположены вредоносные команды, загружая вредоносное ПО на второй стадии»,-сказал Валентич, который добавил:

«Это то, что мы не видели ранее, и это подчеркивает быструю эволюцию стратегий уклонения от обнаружения злонамеренными актерами, которые тролливают репозитории и разработчиков с открытым исходным кодом».

Сложная кампания обмана криптовалюты

Удовлетворительные пакеты были частью более крупной, сложной социальной инженерии и обмана, в основном работающей через GitHub.

Актеры угроз создали поддельные репозитории ботов с криптовалютой, предназначенные для того, чтобы выглядеть очень заслуживающим доверия благодаря сфабрикованным коммитам, фальшивые учетные записи пользователей, созданные специально для просмотра хранилища, многочисленных учетных записей для моделирования активной разработки и профессиональных описаний проектов и документации.

СВЯЗАННЫЕ: Криптовалюта, которые пользователи предупреждают, как реклама, нажимающие вредоносные приложения криптовалюты

Актеры угроз развиваются

В 2024 году исследователи безопасности задокументировали 23 крипто-связанные с крипто-связанными в злонамеренных кампаниях по репозиториям с открытым исходным кодом, но этот последний вектор атаки «показывает, что атаки на репозитории развиваются», сочетая технологию блокчейна с сложной социальной инженерией, чтобы обходить традиционные методы обнаружения, пришел к выбору.

Эти атаки не только выполняются на Ethereum. В апреле поддельный репозиторий GitHub, представляющий в качестве торгового бота Solana, использовался для распределения скрытого вредоносного ПО, который украл учетные данные для криптовалютного кошелька. Хакеры также нацелены на «Bitcoinlib», Fybrary Python с открытым исходным кодом, предназначенным для облегчения развития Биткоин.